Защита от инсайдеров. Защита информации от инсайдеров с помощью программных средств Системы на основе контекстных анализаторов

В области информационной безопасности наибольшее внимание организации уделяют, как правило, защите от внешних атак, поэтому почти все средства, выделяемые на обеспечение безопасности, направляются на защиту уязвимых точек периметра сети предприятия. Сложившаяся ситуация нашла соответствующее отражение и на рынке решений ИТ-безопасности - в последние годы предлагается широкий спектр различных средств защиты от вирусов, червей, троянцев и прочих угроз извне.

Однако постепенно предприятия начинают осознавать новую опасность. Она исходит не от хакеров, не от спама или случайных вирусов, а от собственных сотрудников. Инсайдеры находятся внутри самой организации и наделены вполне легальными полномочиями, поэтому им гораздо проще получить доступ к интересующей их информации, чем любому злоумышленнику со стороны. Чтобы лучше разобраться в проблеме, обратимся к проведенному в 2006 году исследованию американской аналитической компании Aberdeen Group «The Insider Threat Benchmark Report - Strategies for Data Protection», в ходе которого были опрошены 88 крупных американских корпораций.

Основные результаты опроса крупных корпораций

Угроза со стороны инсайдеров все нарастает. Современный бизнес уже не может игнорировать эту опасность и усиленно готовится к противодействию. Компании, которые предпочитают ее не замечать или экономят на внедрении новых систем безопасности, несут серь езные убытки. Многие компании, упомянутые в исследовании, серьезно пострадали от утечек данных и только потом позаботились о мерах пресечения. Их пример должен послужить уроком для других фирм.

Предприятиям, желающим обезопасить себя от утечек конфиденциальной информации, следует со всей ответственностью подойти к решению проблемы. Иррациональная экономия на средствах безопасности выльется в солидные убытки в ближайшем будущем. Лучшим вариантом будет прибегнуть к помощи профессионалов, специализирующихся на системах защиты от инсайдеров. Такие системы смогут легко интегрироваться в уже существующую инфраструктуру. Вдобавок, компании-продавцы не только обеспечат работоспособность решения, но и гарантируют его высокую эффективность.

Как такового средства против инсайдеров не существует. Надежно защитить информацию поможет лишь применение целого комплекса мер и решений. Несмотря на инерционность крупных поставщиков, на рынке имеется достаточное количество готовых комплексов, обеспечивающих защиту от инсайдеров и утечек.

Одной из важнейших современных технологий защиты информации является фильтрация сетевого трафика (уже внедрена у 53% респондентов). Еще 28% планируют установить подобные фильтры в текущем году. Кроме того, весьма перспективной технологией является классификация данных. Хотя сегодня ее используют только 42% корпораций, в этом году их количество возрастет на 44% (то есть до 86%). Однако серьезное беспокойство вызывает тот факт, что неоправданно малое число респондентов использует другие эффективные решения для защиты от утечек и инсайдеров, например мониторинг действий служащих.

Для многих предприятий одним из главных препятствий (44%) на пути внедрения дополнительных средств защиты от утечек информации является ограниченность IT-ресурсов. В то же время внедрение таких средств защиты позволяет не только значительно уменьшить риск потери важных данных, но и заметно (на 17,5%) снизить затраты на деятельность ИТ-подразделений.

Текущее положение

Нет ничего удивительного в том, что последствия инсайдерских инцидентов зачастую оказываются гораздо более плачевными, чем даже удавшаяся атака хакеров. Причин тому немало. Одной лишь легкостью доступа к различным информационным ресурсам все не объяснить. Дело в том, что информация, украденная инсайдерами, как правило, является более важной, чем та, которую способны раздобыть хакеры. Одна из важнейших причин роста угрозы со стороны инсайдеров и легкости осуществления ими противоправных действий - это халатность служб внутренней IT-безопасности (если таковые вообще существуют). Организации оказываются не готовыми противостоять инсайдерам, поскольку у них попросту нет соответствующих инструментов. Даже если угроза идентифицирована, работники сферы без опасности еще не могут должным образом противостоять ей, так как не наработали должного опыта в указанной сфере. Вообще, на рынке уже сейчас можно найти комплексные решения для защиты конфиденциальной информации от инсайдеров. К сожалению, зачастую ответственные руководители не понимают всей серьезности угрозы. Они по инерции продолжают заниматься наращиванием усилий по защите периметра своей организации именно от внешней опасности.

Между тем новостные агентства и СМИ уделяют все больше внимания именно проблеме инсайдеров. Специалисты говорят о росте числа утечек конфиденциальной информации и их печальных последствиях: потере времени, финансовых убытках и ударе по репутации. Кроме того, отмечается глобальная тенденция, заключающаяся в том, что бизнес начинает переключаться именно на проблему внутренней ИТ-безопасности.

В ходе исследования «The Insider Threat Benchmark Report - Strategies for Data Pro tection» аналитикам удалось выяснить, что за последний год многие поставщики и дис трибьюторы ИТ-систем качественно изменили номенклатуру предлагаемых решений. При этом увеличилась доля продуктов, предназначенных именно для борьбы с инсайдерами. Однако в то же самое время наиболее крупные ИТ-поставщики продолжают расширять свой традиционный ассортимент, сохраняя пропорции решений на прежнем уровне. Это говорит либо о недооценке потенциала соответствующей линейки продуктов, либо о малом текущем спросе. Тем не менее 41% американских респондентов уже внедрил в свою ИТ-инфраструктуру средства защиты, в той или иной мере решающие проблему инсайдеров.

Отметим, что российские заказчики могут воочию убедиться в том, что интерес к системам для борьбы с утечками и инсайдерами со стороны поставщиков и системных интеграторов сильно возрос. Например, «Лаборатория Касперского» выделила свой бизнес в сфере внутренней ИТ-безопасности в отдельную компанию - InfoWatch, а практически все российские системные интеграторы включили решения этой фирмы в свою продуктовую линейку. По словам Дениса Зенкина, директора по маркетингу компании InfoWatch, за 2005 год прибыль предприятия возросла на 120% и в 2006 году наблюдалась аналогичная картина. И это несмотря на то, что российские компании существенно отстают от американских в использовании систем для защиты от инсайдеров. Согласно исследованию «Внутренние ИТ-угрозы в России 2005», в ходе которого компания InfoWatch опросила более 300 отечественных организаций, лишь 2% респондентов применяют системы для борьбы с инсайдерами и утечками. Однако рост прибылей поставщиков однозначно указывает на то, что положение это постепенно меняется.

Кроме того, к системам для борьбы с инсайдерами совсем недавно проявила интерес еще одна крупная антивирусная компания - McAfee. В октябре 2006 года она купила израильскую фирму Onigma, чье единственное решение предназначено как раз для выявления и предотвращения утечек. Согласно пресс-релизу, McAfee интегрирует технологии Onigma в свое собственное решение и, таким образом, начнет экспансию на рынке решений внутренней ИТ-безопасности.

Не исключено, что в ближайшее время на рынке продуктов для защиты от утечек появится самая крупная в сфере ИТ-безопасности компания - Symantec. В целом можно смело утверждать, что включение в свой ассортимент продуктов для борьбы с инсайдерами является чрезвычайно перспективным направлением диверсификации для всех звеньев цепи дистрибьюции решений ИТ-безопасности.

Взгляд с другой стороны

Вернемся теперь к результатам исследования «The Insider Threat Benchmark Report - Strategies for Data Protection» и посмотрим на системы защиты от инсайдеров и утечек глазами заказчика. Все американские компании можно условно разделить на три неравные по количественному составу группы: отстающие (30%), середнячки (50%) и лидеры (20%). У отстающих предприятий показатели деятельности в целом ниже, чем средние по отрасли, а у лидеров соответственно выше. Оказывается, что абсолютно все успешные организации (100% респондентов) считают защиту конфиденциальных данных важнейшим направлением в деле борьбы с инсайдерами. Кроме того, лучшие компании значительно шире используют политики идентификации и разграничения доступа (75%). Характеристики различных групп в сфере внутренней ИТ-безопасности представлены на рисунке.

Из диаграмм видно, что лидирующие компании предпочитают рассматривать проект внедрения системы защиты от инсайдеров в качестве полноценной деловой задачи. При этом особое значение они придают комплексу сопроводительных услуг. Это позволяет построить максимально эффективную систему внутренней безопасности и не перекладывать нетипичные задачи на плечи собственных служащих. Кроме того, лучшие в своей отрасли предприятия стараются минимизировать человеческий фактор за счет использования полностью автоматизированных процессов. Наконец, лидеры во главу угла ставят интеграцию продуктов в единую и управляемую систему, поэтому ценят гибкость внедряемого решения для защиты от инсайдеров.

Попробуем оценить проблему внутренней безопасности в плане технологий (табл. 1). После изучения нескольких отраслей промышленности выяснилось, что основными используемыми технологиями являются: пароли, системы идентификации, биометрия, сканирование сетевого трафика и управление доступом пользователей к конфиденциальной информации.

Таблица 1. Технологии защиты безопасности: текущее состояние и прогноз

|

Технологии |

Доля респондентов, использующих технологию уже сейчас, % |

Доля респондентов, планирующих внедрить технологию в ближайшие 12 месяцев, % |

|

Сложные пароли |

||

|

Списки контроля доступа |

||

|

Фильтрация сетевого трафика |

||

|

Сканирование периметра |

||

|

Автоматический мониторинг доступа работников |

||

|

Классификация данных (по степени конфиденциальности) |

||

|

Единая точка входа |

||

|

Идентификация с запросом и подтверждением |

||

|

Аутентификация посредством обратного вызова на мобильный телефон |

Ровно 50% из лучших по отраслям фирм использует сложные пароли, фильтрацию сетевого трафика и списки контроля доступа. Более того, компании намерены существенно наращивать применение именно этих технологий. Так, доля сложных паролей возрастет на 26% и достигнет 93%; популярность списков контроля доступа увеличится на 24% и доберется до отметки в 90%, а доля фильтрации сетевого трафика возрастет с 53 до 81%. Между тем использование ID-карт, несмотря на распространенность их в настоящее время, вряд ли можно считать популярным направлением. Лишь 13% респондентов планируют внедрить данную технологию в этом году.

Любопытно, что наиболее перспективными технологиями являются автоматический мониторинг доступа сотрудников к важным данным (ожидается рост до 72%) и классификация данных (с 42% в 2006 году до 86% в нынешнем). Здесь результаты исследования совпадают с мнением отечественных специалистов в области защиты информации. В аналитическом центре InfoWatch считают, что именно автоматическому мониторингу действий инсайдеров и классификации данных компании уделяли незаслуженно мало внимания в прошедшие годы. Между тем, без этого построить надежную систему защиты просто невозможно.

Далее, согласно опросу, те же самые 53%, которые используют фильтрацию трафика, считают, что одна только защита периметра недостаточна для обеспечения внутренней безопасности. Необходимо, помимо прочего, развивать виртуальные частные сети, чтобы не снижать уровень безопасности при коммуникациях с внешними партнерами.

Перечисленные технологии обеспечивают многоуровневый подход и позволяют повысить безопасность конфиденциальных данных. Однако, помимо технологической стороны, не стоит забывать и о банальной физической сохранности информации. Можно назвать немало примеров того, как важные документы попадали в руки злоумышленников после взлома офиса и кражи компьютерного оборудования. Более того, резервные ленты и мобильные носители с конфиденциальным содержимым зачастую теряются во время транспортировки или в командировках.

Защита от инсайдеров

В настоящее время отсутствует единая сложившаяся точка зрения на то, как регламентировать доступ пользователей. Это вынуждает организации обеспечивать централизованное управление данными в распределенной среде. Технологии могут сделать возможными управляемость, подотчетность и безопасность данных, но для этого требуется применять их должным образом. В свою очередь, методы использования зависят от специфики деятельности предприятия-заказчика. Следовательно, требуется провести глубокий и всесторонний анализ той ИТ-инфраструктуры, на которой предполагается разворачивать систему безопасности. Многие заказчики абсолютно справедливо поручают дело оценки и выбора технологий специально созданным группам, куда входят специалисты различного профиля.

Современные технологии и методы противодействия инсайдерам существенно разли чаются. Дело в том, что поставщики не могут предложить универсального средства от инсайдеров. Они предоставляют целый комплекс решений для определения отклонений, классификации данных по степени конфиденциальности и ограничению доступа.

Несмотря на то что только 51% компаний из числа опрошенных в ходе исследования считают, что комплексные решения для защиты от инсайдеров исключительно важны, оставшиеся 49% не оценивают их роль так высоко. Впрочем, значимость данного результата за ключается в том, что как минимум половина респондентов отдает предпочтение комплексным решениям. Это говорит о том, что они действительно озабочены данной проблемой и понимают важность совместных мер.

Кроме того, в некоторых отраслях участники обязаны в большей степени соблюдать конфиденциальность данных клиентов. Постоянно меняющееся законодательство на федеральном и региональном уровнях все больше внимания уделяет именно защите персональной информации (таким, как ф.и.о., дата рождения, домашний адрес, номера кредитных карт, медицинского полиса и др.).

Организации должны осознать важность законодательных распоряжений в области защиты личности. По мнению участников опроса, чтобы улучшить управление, требуется автоматизировать санкционированный доступ. Компании, не автоматизирующие списки контроля доступа, подготовку и классификацию данных, могут столкнуться с серьезными проблемами. Так, 78% респондентов считают защиту информации важнейшей причиной для построения защиты от инсайдеров. Итак, предприятия только начинают осознавать угрозу со стороны инсайдеров и в силу различных причин стараются преуменьшать значение внутренних инцидентов. Однако скрыть тенденцию роста опасности со стороны инсайдеров невозможно.

Проблемы на пути внедрения защиты от инсайдеров

Рассмотрим еще два интересных результата исследования. В табл. 2 приведены пять наиболее серьезных, по мнению респондентов, проблем, которые возникают при внедрении системы защиты от внутренних угроз, а также варианты их решения. Табл. 3 аналогична табл. 2 по структуре, но составлена на базе ответов респондентов, входящих в группу лидирующих компаний. Сравнивая полученные данные, легко заметить различия подхода к данной проблеме середнячков и наиболее успешных представителей бизнеса. Если для лидеров главной проблемой является наложение внедряемого решения на уже используемые технологии (75%), то для всех респондентов в целом - это ограниченность ИТ-ресурсов (44%). В ходе проведения исследования выяснилось, что продвинутые организации уже внедрили комплексную защиту своей ИТ-инфраструктуры и таким образом прикрыли собственно сеть, а также обезопасили себя на уровне приложений. Теперь эти компании ищут способы укрепления налаженной системы безопасности. Организации же, для которых основной является проблема огра ниченности ИТ-ресурсов, серьезно лимитированы в действиях. Это вызывает тревогу, поскольку экономия на безопасности может привести к гораздо большим потерям. Очевидно, что ИТ-службы, как и службы ИТ-безопасности, должны получать финансирование в полном объеме. Ведь они готовят базу, на которой будут успешно функционировать все остальные подразделения.

Таблица 2. Наиболее серьезные проблемы при внедрении систем защиты от инсайдеров

и их возможное решение (на базе всех респондентов)

|

Проблема |

Доля ответов, % |

Решение проблемы |

Доля ответов, % |

|

Ограниченность ИТ-ресурсов для внедрения решения и управления им |

Определить требования до внедрения |

||

|

Сложность программного решения |

Определить владельцев данных и процессов |

||

|

Наложение решения на уже существующие процессы |

Провести тренинги по использованию новых процессов и процедур |

Анализируя таблицы, можно также отметить следующий довольно интересный факт: персонал компаний-лидеров проявляет свое недовольство нововведениями намного чаще, чем служащие средних предприятий (50 против 38%). Впрочем, ничего удивительного в этом нет. В сфере ИТ-безопасности человеческий фактор составляет не менее половины проблемы. Если, к примеру, какая-либо организация позволяет контрактникам, партнерам или поставщикам пользоваться своей сетью, но при этом не заботится о процедурах регламентирования доступа к информации, то можно смело утверждать, что проблемы в этом направлении у нее возникнут обязательно.

Таблица 3. Наиболее серьезные проблемы при внедрении систем защиты от инсайдеров

и их возможное решение (на базе компаний-лидеров)

|

Проблема |

Доля ответов, % |

Решение проблемы |

Доля ответов, % |

|

Наложение решения на уже внедренные технологии |

Фокусироваться на коротких проектах с быстрой отдачей |

||

|

Сопротивление работников нововведениям |

Постепенно свертывать и неспешно распространять среди пользователей новые решения |

||

|

Отсутствие средств на осуществление мероприятий |

Внедрять “сверху вниз”, начиная от технического и ИТ-департамента и заканчивая всеми остальными отделами |

||

|

Ограниченность IT-ресурсов для внедрения и управления решением |

Демонстрировать возможности и особенности решений начальникам подразделений |

||

|

Слабое владение инструментами для оценки рисков |

Проводить тренинги по использованию новых процессов и процедур |

В целом отстающие компании и середняки, в отличие от лидеров, в меньшей степени используют автоматизацию и интеграцию решений, а кроме того, имеют в штате малоопытных работников. Все это сказывается на эффективности анализа процедур безопасности и толкования его результатов. Зачастую лишь внедрение автоматизированных процессов и повышение квалификации сотрудников ведет к преодолению человеческого фактора. По результатам исследования, около 25% лучших предприятий используют полностью автоматизированные системы. В то же время к промышленной можно отнести всего 9% случаев автоматизации.

Информационная защищенность повышается по мере использования новых технологий в соответствии с требованиями бизнеса. Непрерывное совершенствование систем защиты принесет несомненную пользу. Согласно исследованию, организации, внедрившие системы защиты от инсайдеров, получили в среднем следующий эффект:

- сократились жалобы и обращения в ИТ-подразделения и службу поддержки - на 3,5%;

- сократилось количество инцидентов ИТ-безопасности - на 13%;

- сократились затраты на рабочую силу в ИТ-подразделениях - на 17,5%.

Таким образом, аналитики приходят к выводу, что организации, которые занимаются лишь внешней защитой, обречены на неудачу. Действительно, обеспечение безопасности по периметру организации помогает отразить нападение хакеров, в то время как компаниям, внедрившим у себя системы защиты от утечек и инсайдеров, действительно удается уменьшить количество инцидентов и сократить расходы на ИТ.

Заключение

Исходя из результатов проведенных исследований и оценки ситуации напрашиваются следующие выводы. Во-первых, не существует единой технологии защиты от инсайдеров. Обеспечить безопасность должным образом может лишь комплекс мер. Разрозненные продукты, сколь бы хороши они ни были, наверняка не решат проблем, возникающих при построении всеобъемлющей защиты. Да, за крыть одно из направлений можно, но сложность заключается в том, что существует огромное количество различных угроз. Злоумышленники действуют различными методами, и как раз для того, чтобы устранить все возможные лазейки, требуется создать многоуровневую систему.

Во-вторых, ответственность за сохранность конфиденциальной информации нельзя возложить на одного человека или даже на подразделение. В этом направлении должны тесно взаимодействовать сотрудники ИТ-службы и отдела обеспечения ИТ-безопасности. Еще более эффективным способом является привлечение специалистов с богатым опытом именно в сфере защиты от утечек. Последние предлагают глубокий анализ существующей ситуации и предоставляют заказчику конкретные решения. Выстраивается надежная система, которую может обслуживать уже персонал компании при необходимой поддержке интегратора.

В-третьих, имеющиеся в организации данные требуется тщательно изучить и структурировать по степени конфиденциальности. Затем на основании этой классификации следует выстроить систему ограничения доступа. Пользователи не должны иметь доступ к тем данным, которые не нужны им для выполнения служебных обязанностей. Кроме того, необходимо периодически пересматривать права доступа для поддержания системы разграничения в актуальном состоянии.

В-четвертых, человеческий фактор является одним из критических в системе защиты информации. К сожалению, именно люди становятся самым слабым звеном цепи. Зачастую инсайдерами являются сотрудники, ответственные если не за защиту конфиденциальных сведений, то, как минимум, за сохранение конфиденциальности информации. По незнанию или рассеянности, со злым умыслом или без него, но именно они могут приносить значительный вред своим работодателям. Намного опаснее ситуация, когда инсайдером является человек из ИТ-подразделения или из службы ИТ-безопасности. Его полномочия, разумеется, гораздо шире, чем у большинства прочих сотрудников, и он обладает достаточными знаниями и возможностями, чтобы незаметно «слить» данные. Именно вследствие указанных причин для успешного ведения дел требуется использовать профессиональные системы мониторинга за действиями служащих. Они должны быть как можно более автоматизированными, не зависящими от человека, чтобы была возможность контролировать сотрудника. Программные решения и комплексы являются наиболее эффективным методом защиты от возросшей угрозы со стороны инсайдеров. Конечно, не стоит забывать и о методах работы с сотрудниками. Им следует рассказывать о необходимости соблюдения норм безопасности и требовать от них исполнения существующих директив по работе с конфиденциальной информацией. Однако только программно-аппаратные средства в состоянии предупредить возможные случаи внутреннего хищения.

Последние исследования в области информационной безопасности, например ежегодное CSI/FBI Computer Crime And Security Survey, показало, что финансовые потери компаний от большинства угроз год от года снижаются. Однако есть несколько рисков, убытки от которых растут. Одно из них - намеренное воровство конфиденциальной информации или же нарушение правил обращения с ней теми сотрудниками, доступ которых к коммерческим данным необходим для выполнения служебных обязанностей. Их называют инсайдерами.

В подавляющем большинстве случаев воровство конфиденциальной информации осуществляется с помощью мобильных носителей: CD и DVD-дисков, ZIP-устройств и, самое главное, всевозможных USB- накопителей. Именно их массовое распространение и привело к расцвету инсайдсрства по всему миру. Руководители большинства банков прекрасно понимают, чем может грозить, например, попадание базы данных с персональными данными их клиентов или, тем более, проводками по их счетам в руки криминальных структур. И они пытаются бороться с вероятным воровством информации доступными им организационными методами.

Однако организационные методы в данном случае неэффективны. Сегодня можно организовать перенос информации между компьютерами с помощью миниатюрной флешки, сотового телефона, трЗ-плссра, цифрового фотоаппарата... Конечно, можно попробовать запретить проносить на территорию офиса все эти устройства, однако это, во-первых, негативно скажется на отношениях с сотрудниками, а во-вторых, наладить реально действенный контроль над людьми все равно очень сложно - банк не «почтовый ящик». И даже отключение на компьютерах всех устройств, которые могут использоваться для записи информации на внешние носители (FDD и ZIP-диски, CD и DVD-приводы и т.п.), и USB-портов не поможет. Ведь первые нужны для работы, а ко вторым подключается различная периферия: принтеры, сканеры и т.п. И никто нс может помешать человеку отключить на минуту принтер, вставить в освободившийся порт флеш- диск и скопировать на него важную информацию. Можно, конечно, найти оригинальные способы защиты. Например, в одном банке попробовали такой метод решения проблемы: залили место соединения USB-порта и кабеля эпоксидной смолой, намертво «привязав» последний к компьютеру. Но, к счастью, сегодня существуют более современные, надежные и гибкие способы контроля.

Самым эффективным средством минимизации рисков, связанных с инсайдерами, является специальное программное обеспечение, осуществляющее динамическое управление всеми устройствами и портами компьютера, которые могут использоваться для копирования информации. Принцип их работы таков. Для каждой группы пользователей или для каждого пользователя в отдельности задаются разрешения на использование различных портов и устройств. Самое большое преимущество такого ПО - гибкость. Вводить ограничения можно для конкретных типов устройств, их моделей и отдельных экземпляров. Это позволяет реализовывать очень сложные политики распределения прав доступа.

Например, некоторым сотрудникам можно разрешить использовать любые принтеры и сканеры, подключенные к USB-портам. Все же остальные устройства, вставленные в этот порт, останутся недоступными. Если же в банке применяется система аутентификации пользователей, основанная на токенах, то в настройках можно указать используемую модель ключей. Тогда пользователям будет разрешено использовать только приобретенные компанией устройства, а все остальные окажутся бесполезными.

Исходя из описанного выше принципа работы систем защиты, можно понять, какие моменты важны при выборе программ, реализующих динамическое блокирование устройств записи и портов компьютера. Во- первых, это универсальность. Система защиты должна охватывать весь спектр возможных портов и устройств ввода-вывода информации. Иначе риск кражи коммерческой информации остается недопустимо высоким. Во-вторых, рассматриваемое ПО должно быть гибким и позволять создавать правила с использованием большого количество разнообразной информации об устройствах: их типов, производителей моделей, уникальных номеров, которые есть у каждого экземпляра и т.п. Ну и, в-третьих, система защиты от инсайдеров должна иметь возможность интеграции с информационной системой банка, в частности с Active Directory. В противном случае администратору или офицеру безопасности придется вести по две базы пользователей и компьютеров, что нс только неудобно, но и увеличивает риски возникновения ошибок.

Для эффективной защиты от инсайдеров в первую очередь необходимо обеспечить контроль над всеми коммуникационными каналами - от обычного офисного принтера до обычной флешки и фотокамеры мобильника.

Методы защиты от инсайдеров:

- * аппаратная аутентификация сотрудников (например, с помощью USB-ключа или смарт-карты);

- * аудит всех действий всех пользователей (включая администраторов) в сети;

- * использование мощных программно-аппаратных средств защиты конфиденциальной информации от инсайдеров;

- * обучение сотрудников, отвечающих за информационную безопасность;

- * повышение личной ответственности сотрудников;

- * постоянная работа с персоналом, имеющим доступ к конфиденциальной информации (инструктаж, обучение, проверка знаний правил и обязанностей по соблюдению информационной безопасности и т.д.);

- * соответствие уровня зарплаты уровню конфиденциальности информации (в разумных пределах!);

- * шифрование конфиденциальных данных;

- * Но самое главное, конечно, человеческий фактор: хотя человек - самое слабое звено в системе безопасности, но и самое важное! Борьба с инсайдерами не должна превращаться в тотальную слежку всех за всеми. В компании должен быть здоровый моральный климат, способствующий соблюдению корпоративного кодекса чести!

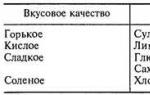

По итогам ежегодного опроса Института компьютерной безопасности (CSI, Computer Security Institute), в 2007 г. специалисты по безопасности выделили три основные проблемы, с которыми им пришлось сталкиваться в течение года: 59% признали угрозой № 1 инсайдеров, 52% - вирусы и 50% - потерю мобильного носителя (ноутбука, флэш-накопителя). Итак, проблема внутренних нарушителей в Америке впервые начала превалировать над проблемой вирусов. К сожалению, подобной информацией по России мы не располагаем, однако есть основания утверждать, что ситуация в нашей стране, как минимум, схожа. Так, в ходе круглого стола по проблеме утечки информации вследствие действий инсайдеров, проходившего в октябре на ежегодной конференции Aladdin, прозвучали результаты опроса системных администраторов государственных учреждений, как известно, имеющих невысокий уровень дохода. На вопрос, за какую сумму у них можно получить конфиденциальные данные, только 10% опрошенных ответили, что никогда не пойдут на такое должностное преступление, около половины опрошенных готовы рискнуть за большие деньги, а примерно 40% готовы пойти на это за любое вознаграждение. Как говорится, комментарии излишни. Основная сложность организации защиты от инсайдера заключается в том, что он законный пользователь системы и по долгу службы имеет доступ к конфиденциальной информации. То, как сотрудник распоряжается этим доступом в рамках служебных полномочий или за их пределами, отследить весьма сложно. Рассмотрим основные задачи борьбы с внутренними нарушителями (см. таблицу).

На сегодняшний день существует два основных канала утечки конфиденциальной информации: устройства, подключенные к компьютеру (всевозможные съемные накопители, включая «флешки», CD/DVD-диски и пр., принтеры) и интернет (электронная почта, ICQ, социальные сети и т. д.). А поэтому, когда компания «созревает» на внедрение системы защиты от них, желательно подходить к решению данной комплексно. Проблема заключается в том, что для перекрытия разных каналов используются различные подходы. В одном случае наиболее эффективным способом защиты будет контроль над использованием съемных накопителей, а во втором - различные варианты контентной фильтрации, позволяющей заблокировать передачу конфиденциальных данных во внешнюю сеть. А поэтому компаниям для защиты от инсайдеров приходится использовать два продукта, которые в сумме образуют комплексную систему безопасности. Естественно, предпочтительней использовать инструменты одного разработчика. В этом случае облегчается процесс их внедрения, администрирования, а также обучения сотрудников. В качестве примера можно привести продукты компании SecurIT: Zlock и Zgate.

Zlock: защита от утечек через съемные накопители

Программа Zlock появилась на рынке уже достаточно давно. И мы уже . В принципе, повторяться смысла нет. Однако с момента публикации статьи вышла две новых версии Zlock, в которых появился ряд важных функций. Вот о них стоит рассказать, пусть даже и очень кратко.

В первую очередь стоит отметить возможность назначения компьютеру нескольких политик, которые самостоятельно применяются в зависимости от того, подключен ли компьютер к корпоративной сети напрямую, через VPN или же работает автономно. Это позволяет, в частности, автоматически блокировать USB-порты и CD/DVD-приводы при отключении ПК от локальной сети. В целом данная функция увеличивает безопасность информации, размещенной на ноутбуках, которые сотрудники могут выносить из офиса на выезды или для работы дома.

Вторая новая возможность - предоставление работникам компании временного доступа к заблокированным устройствам или даже группам устройств по телефону. Принцип ее работы заключается в обмене генерируемыми программой секретными кодами между пользователем и ответственным за информационную безопасность сотрудником. Примечательно, что разрешение на использование может выдаваться не только постоянное, но и временное (на определенное время или до завершения сеанса работы). Данный инструмент можно считать некоторым послаблением в системе защиты, однако он позволяет повысить оперативность реагирования ИТ-отдела на запросы бизнеса.

Следующим важным нововведением в новых версиях Zlock является контроль над использованием принтеров. После его настройки система защиты будет записывать в специальный журнал все обращения пользователей к печатающим устройствам. Но и это еще не все. В Zlock появилось теневое копирование всех распечатываемых документов. Они записываются в формате PDF и являются полной копией выводимых на печать страниц вне зависимости от того, какой файл был отправлен на принтер. Это позволяет предотвратить утечку конфиденциальной информации на бумажных листах, когда инсайдер распечатывает данные с целью их выноса из офиса. Также в системе защиты появилось теневое копирование информации, записываемой на CD/DVD-диски.

Важным нововведением стало появление серверного компонента Zlock Enterprise Management Server. Он обеспечивает централизованное хранение и распространение политик безопасности и других настроек программы и существенно облегчает администрирование Zlock в крупных и распределенных информационных системах. Также нельзя не упомянуть появление собственной системы аутентификации, которая, при необходимости, позволяет отказаться от использования доменных и локальных пользователей Windows.

Помимо этого, в последней версии Zlock появилось несколько не столь заметных, но тоже достаточно важных функций: контроль целостности клиентского модуля с возможностью блокировки входа пользователя при обнаружении вмешательств, расширенные возможности по внедрении системы защиты, поддержка СУБД Oracle и т. п.

Zgate: защита от утечек через интернет

Итак, Zgate. Как мы уже говорили, этот продукт представляет собой систему защиты от утечки конфиденциальной информации через интернет. Структурно Zgate состоит из трех частей. Основной является серверный компонент, который и осуществляет все операции по обработке данных. Он может инсталлироваться как на отдельный компьютер, так и на уже работающие в корпоративной информационной системе узлы - интернет-шлюз, контроллер домена, почтовый шлюз и т. п. Данный модуль в свою очередь состоит из трех компонентов: для контроля SMTP-трафика, контроля внутренней почты сервера Microsoft Exchange 2007/2010, а также Zgate Web (он отвечает за контроль HTTP-, FTP- и IM-трафика).

Вторая часть системы защиты - сервер журналирования. Он используется для сбора информации о событиях с одного или нескольких серверов Zgate, ее обработки и хранения. Этот модуль особенно полезен в крупных и территориально распределенных корпоративных системах, поскольку обеспечивает централизованный доступ ко всем данным. Третья часть - консоль управления. В ее качестве используется стандартная для продуктов компании SecurIT консоль, а поэтому подробно останавливаться на ней мы не будем. Отметим только, что с помощью данного модуля можно управлять системой не только локально, но и удаленно.

Консоль управления

Система Zgate может работать в нескольких режимах. Причем их доступность зависит от способа внедрения продукта. Первые два режима предполагают работу в качестве почтового прокси-сервера. Для их реализации система инсталлируется между корпоративным почтовым сервером и «внешним миром» (или между почтовым сервером и сервером отправки, если они разделены). В этом случае Zgate может как фильтровать трафик (задерживать нарушающие и сомнительные сообщения), так и только журналировать его (пропускать все сообщения, однако сохранять их в архиве).

Второй способ внедрения предполагает использование системы защиты совместно с Microsoft Exchange 2007 или 2010. Для этого необходимо инсталлировать Zgate непосредственно на корпоративный почтовый сервер. При этом также доступно два режима: фильтрация и журналирование. Помимо этого существует и еще один вариант внедрения. Речь идет о журналировании сообщений в режиме зеркалированного трафика. Естественно, для его использования необходимо обеспечить поступление на компьютер, на котором установлен Zgate, этого самого зеркалированного трафика (обычно это осуществляется средствами сетевого оборудования).

Выбор режима работы Zgate

Отдельного рассказа заслуживает компонент Zgate Web. Он устанавливается непосредственно на корпоративный интернет-шлюз. При этом данная подсистема получает возможность контролировать HTTP-, FTP- и IM-трафик, то есть обрабатывать его в целях обнаружения попыток отправки конфиденциальной информации через почтовые веб-интерфейсы и «аську», публикации ее на форумах, FTP-серверах, в социальных сетях и пр. Кстати, об «аське». Функция блокировки IM-мессенджеров есть во многих подобных продуктах. Однако именно «аськи» в них нет. Просто потому, что именно в русскоязычных странах она получила наибольшее распространение.

Принцип работы компонента Zgate Web достаточно прост. При каждой отправке информации в любом из контролируемых сервисов система будет генерировать специальное сообщение. В нем содержится сама информация и некоторые служебные данные. Оно отправляется на основной сервер Zgate и обрабатывается в соответствии с заданными правилами. Естественно, отправка информации в самом сервисе не блокируется. То есть Zgate Web работает только в режиме журналирования. С его помощью нельзя предотвратить единичные утечки данных, но зато можно быстро их обнаружить и пресечь деятельность вольного или невольного злоумышленника.

Настройка компонента Zgate Web

Способы обработки информации в Zgate и порядок фильтрации задает политикой, которая разрабатывается офицером по безопасности или другим ответственным сотрудником. Она представляет собой ряд условий, каждому из которых соответствует определенное действие. Все входящие сообщения «прогоняются» по ним последовательно друг за другом. И если какое-то из условий выполняется, то запускается ассоциированное с ним действие.

Система фильтрации

Всего в системе предусмотрено 8 типов условий, как говорится, «на все случаи жизни». Первое из них - тип файла вложения. С его помощью можно обнаружить попытки пересылки объектов того или иного формата. Стоит отметить, что анализ ведется не по расширению, а по внутренней структуре файла, причем можно задавать как конкретные типы объектов, так и их группы (например, все архивы, видеозаписи и пр.). Второй тип условий - проверка внешним приложением. В качестве приложения может выступать как обычная программа, запускаемая из командной строки, так и скрипт.

Условия в системе фильтрации

А вот на следующем условии стоит остановиться подробнее. Речь идет о контентном анализе передаваемой информации. В первую очередь необходимо отметить «всеядность» Zgate. Дело в том, что программа «понимает» большое количество различных форматов. А поэтому она может анализировать не только простой текст, но и практически любые вложения. Другой особенностью контентного анализа является его большие возможности. Он может заключаться как в простом поиске вхождения в текст сообщения или любое другое поле определенного слова, так и в полноценном анализе, в том числе и с учетом грамматических словоформ, стемминга и транслита. Но это еще не все. Отдельного упоминания заслуживает система анализа по шаблонам и регулярным выражениям. С ее помощью можно легко обнаружить в сообщениях наличие данных определенного формата, например, серия и номера паспорта, номер телефона, номер договора, номер банковского счета и пр. Это, помимо всего прочего, позволяет усилить защиту персональных данных, находящихся в обработке компании.

Шаблоны для выявления различной конфиденциальной информации

Четвертый тип условий - анализ адресов, указанных в письме. То есть поиск среди них определенные строк. Пятый - анализ зашифрованных файлов. При его выполнении проверяются атрибуты сообщения и/или вложенных объектов. Шестой тип условий заключается в проверке различных параметров писем. Седьмой - анализ по словарю. В ходе него система выявляет наличие в сообщении слов из заранее созданных словарей. Ну и, наконец, последний, восьмой тип условия - составной. Он представляет собой два или больше других условий, объединенных логическими операторами.

Кстати, о словарях, упомянутых нами в описании условий, нужно сказать отдельно. Они представляют собой группы слов, объединенных по одному признаку, и используются в различных методах фильтрации. Логичнее всего создавать словари, которые с большой долей вероятностью позволяют отнести сообщение к той или иной категории. Их содержимое можно вводить вручную или импортировать данные из уже существующих текстовых файлов. Существует и еще один вариант генерации словарей - автоматический. При его использовании администратору достаточно просто указать папку, в которой содержатся подходящие документы. Программа сама проанализирует их, выберет нужные слова и расставит их весовые характеристики. Для качественного составления словарей необходимо указывать не только конфиденциальные файлы, но и объекты, не содержащие закрытую информацию. В общем, процесс автоматической генерации больше всего похож на обучение антиспама на рекламных и обычных письмах. И это неудивительно, ибо и там, и там используются схожие технологии.

Пример словаря на финансовую тему

Говоря о словарях, нельзя также не упомянуть об еще одной технологии обнаружения конфиденциальных данных, реализованной в Zgate. Речь идет о цифровых отпечатках. Суть данного метода заключается в следующем. Администратор может указать системе папки, в которых содержатся конфиденциальные данные. Программа проанализирует все документы в них и создаст «цифровые отпечатки» - наборы данных, которые позволяют определить попытку передачи не только всего содержимого файла, но и отдельных его частей. Обратите внимание, что система автоматически отслеживает состояние указанных ей папок и самостоятельно создает «отпечатки» для всех вновь появившихся в них объектов.

Создание категории с цифровыми отпечатками файлов

Ну а теперь осталось только разобраться с действиями, реализованными в рассматриваемой системе защиты. Всего их реализовано в Zgate аж 14 штук. Впрочем, большая часть определяет те действия, которые совершаются с сообщением. К ним относится, в частности, удаление без отправки (то есть, фактически, блокировка передачи письма), помещение в архив, добавление или удаление вложений, изменения различных полей, вставка текста и пр. Среди них особо стоит отметить помещение письма в карантин. Данное действие позволяет «отложить» сообщение для ручной проверки офицером безопасности, который и будет принимать решение о его дальнейшей судьбе. Также весьма интересно действие, позволяющее заблокировать IM-соединение. Его можно использовать для моментальной блокировки канала, по которому было передано сообщение с конфиденциальной информацией.

Несколько особняком стоят два действия - обработка методом Байеса и обработка методом отпечатков. Оба они предназначены для проверки сообщений на предмет нахождения в них конфиденциальной информации. Только в первом используются словари и статистический анализ, а во втором - цифровые отпечатки. Эти действия могут выполняться при выполнении определенного условия, например, если адрес получателя находится не в корпоративном домене. Кроме того, их (впрочем, как и любые другие) можно выставить для безусловного применения ко всем исходящим сообщениям. В этом случае система будет анализировать письма и относить их к тем или иным категориям (если, конечно, это возможно). А вот по этим категориям уже можно делать условия с выполнением определенных действий.

Действия в системе Zgate

Ну и в завершение нашего сегодняшнего разговора о Zgate можно подвести небольшой итог. Данная система защиты основана в первую очередь на контентном анализе сообщений. Такой подход является наиболее распространенным для защиты от утечки конфиденциальной информации через Интернет. Естественно, контентный анализ не дает стопроцентной степени защиты и носит скорее вероятностный характер. Тем не менее, его использование позволяет предотвратить большую часть случаев несанкционированной передачи секретных данных. Применять ее компаниям или нет? Это каждый должен решить сам для себя, оценив затраты на внедрение и возможные проблемы в случае утечки информации. Стоит отметить, что Zgate отлично справляется с «отловом» регулярных выражений, что делает его весьма эффективным средством защиты персональных данных, находящихся в обработке у компании.

С повсеместным распространением всевозможных съемных накопителей проблема инсайдерства, и до того бывшая достаточно актуальной, приобрела поистине глобальный масштаб. И в этом нет абсолютно ничего удивительного. Сегодня любой сотрудник, имеющий доступ к конфиденциальной информации, может без проблем и, самое главное, незаметно скопировать ее к себе и использовать в будущем в различных целях. И хорошо еще, если за этим стоит желание просто поработать с договорами дома. Хотя, такое действие, вне зависимости от намерений нарушителя, все равно резко увеличивает риск компрометации данных (домашние компьютеры обычно слабее защищены, за них могут садиться разные люди, да и накопитель может быть утерян). Но ведь сотрудник может копировать информацию с целью ее передачи конкурентам или же использования в своих личных целях. Самым простым и явным примером этого является копирование базы клиентов (или договоров с ними) перед увольнением с целью их переманивания в другую компанию.

Главная проблема заключается в том, что стандартными, то есть встроенными в операционные системы средствами, защититься от такого способа воровства информации невозможно. Взять, хотя бы, USB-флешки. Они миниатюрны, дешевы и весьма емки. С их помощью сотрудники могут незаметно "выносить" из корпоративной информационной системы гигабайты информации. Однако просто отключить USB-порты на рабочих станциях нельзя - сегодня они необходимы для подключения многих устройств: принтеров, клавиатур, мышек, ключей для работы ПО и пр. Кроме того, нельзя забывать и про другие варианты воровства информации, например, про использование CD/DVD-дисков, мобильных телефонов и пр. Даже обычный принтер может стать угрозой. Ведь у сотрудника есть возможность распечатать конфиденциальную информацию и унести распечатки домой. Однако и их отключить не получится, потому что обычно все эти устройства необходимы для выполнения работниками своих служебных обязанностей.

Единственным способом обезопасить компанию от воровства конфиденциальной информации через различные съемные накопители является внедрение системы ограничения и контроля над их использованием. Реализуется она с помощью специального программного обеспечения. Почему-то во многих компаниях уверены, что такие продукты весьма сложны, а для их внедрения и обслуживания нужна какая-то специальная квалификация. Однако это совершенно не так. Система разграничения прав доступа к внешним и внутренним устройствам компьютера настолько проста, что справиться с ней может не только квалифицированный администратор, но даже и просто опытный пользователь ПК. И в подтверждение этих слов сегодня мы рассмотрим пример внедрения в корпоративную ИС продукта Zlock от компании SecurIT. Стоит отметить, что он не может защитить от утечки конфиденциальной информации через Интернет (например, по электронной почте через "аську" и пр.), для этого нужны другие продукты с совершенно иным принципом действия (например, Zgate от того же разработчика). А вот с задачей контроля всевозможных съемных накопителей и принтеров Zlock справляется успешно.

Структура Zlock

Перед тем, как начинать разговор о процедуре установки рассматриваемой системы, необходимо разобраться с ее структурой. Zlock состоит из пяти частей.

· Консоль управления . Программа, которая позволяет администратору осуществлять полное управление системой, включая ее установку на рабочие станции, изменение политик доступа, работу с серверами журналов и конфигураций и пр.

· Клиентский модуль . Утилита, инсталлирующаяся на рабочие станции. Именно она и осуществляет контроль и блокировку доступа в соответствии с заданными политиками. Кроме того, клиентский модуль взаимодействует с сервером журналов, проверяет целостность Zlock и пр.

· Сервер журналов . Система получения, хранения и обработки информации о событиях, которые передают клиентские модули. Обеспечивает удобный доступ администратора ко всем данным.

· Сервер конфигураций . Система централизованного управления конфигурациями Zlock.

· Модуль настройки Zlock через групповые политики . Модуль для установки и обновления системы через групповые политики.

В первую очередь необходимо разобраться, куда какие модули инсталлируются. Понятно, что консоль управления должна быть установлена на компьютер администратора или сотрудника, ответственного за информационную безопасность компании. Этот процесс ничем не отличается от инсталлирования любого другого ПО, а поэтому подробно останавливаться на нем мы не будем.

Сервер журналов и сервер конфигураций, в принципе, не обязательны для работы системы. Zlock может успешно справляться с возложенными на нее задачами и без них. Однако сервер журналов очень удобен для просмотра событий сразу же по всем рабочим станциям. Ну а сервер конфигураций незаменим в крупных корпоративных сетях. С его помощью можно легко управлять настройками клиентских модулей на большом количестве рабочих станций. Они опять же устанавливаются, как обычное программное обеспечение. Эта процедура выполняется локально с дистрибутива, входящего в комплект поставки Zlock.

Заключительный этап установки рассматриваемой системы - инсталляция клиентских модулей на все компьютеры, которые нуждаются в мониторинге. Сделать это можно двумя способами (вариант с ручной установкой мы по понятным причинам не рассматриваем). Первый из них предполагает использование консоли управления. После ее запуска в левой панели главного окна расположено несколько групп. Нужно найти среди них и открыть дерево "Компьютеры и приложения", после чего раскрыть ветку "Без приложений". В ней будет приведен полный список компьютеров, входящих в локальную сеть, на которые не установлена система Zlock.

Для запуска процедуры инсталляции клиентских частей администратору необходимо выбрать компьютер или компьютеры (в том числе можно указать целый домен) назначения и нажать на кнопку "Установить или обновить Zlock…", размещенную на панели инструментов. В открывшемся окне следует указать папку с дистрибутивом программы (оптимальным вариантом будет сетевая папка, к которой есть доступ у всех пользователей), а также выбрать вариант установки. Всего их три: с ручной или принудительной перезагрузкой компьютеров, а также без перезагрузки. Стоит отметить, что последний, наиболее удобный вариант нельзя применять для обновления установленных ранее клиентских частей. В заключение останется только выбрать ПК, на которые будет осуществляться установка (возможно, вы не хотите устанавливать Zlock на все компьютеры сети), а также указать пользователя, обладающего правами локального администратора. Причем программа в случае нехватки полномочий может запросить ввод данных другого пользователя.

Другой вариант развертывания системы защиты на корпоративные рабочие станции - использование групповых политик. Для этого в комплект поставки Zlock входит специальный инсталляционный пакет. Сама процедура установки знакома практически всем системным администраторам. В первую очередь нужно создать сетевую папку, скопировать в нее файлы Zlock30. msi и Zlockmsi. ini и предоставить к ней доступ всем пользователям домена. Если у вас уже есть конфигурационный файл, то его можно поместить в эту же директорию. В этом случае он будет автоматически применен ко всем установленным клиентским модулям. Если такого файла нет, система применит политику по умолчанию, которую необходимо будет настроить в будущем.

После этого в свойствах корпоративного домена (доступ к ним осуществляется через консоль Active Directory) нужно перейти на вкладку "Групповая политика" и создать новую политику. В окне этой политики необходимо раскрыть дерево "Конфигурация компьютера", выбрать пункт "Установка программ" и создать новый пакет, в свойствах которого указать сетевой путь к файлу Zlock30. msi. В результате инсталляция системы Zlock осуществляется стандартными средствами ОС.

Настройка политик доступа

Самой, пожалуй, важной операцией в процессе внедрения системы защиты Zlock является настройка политик доступа. Именно они определяют возможность всех пользователей работать с теми или иными устройствами. Каждая политика состоит из трех частей. Первая представляет собой список устройств или их групп, для каждого из которых прописаны права доступа к ним разных пользователей. Вторая часть политики - настройки теневого копирования файлов, копируемых на различные накопители. Ну а третья часть определяет настройки теневого копирования распечатываемых на принтерах документах. Кроме того, у каждой политики есть целый ряд дополнительных свойств, которые мы рассмотрим ниже.

Принцип работы политик следующий. На каждой рабочей станции находится одна или несколько политик, назначенных администратором. При наступлении любого события, контролируемого системой защиты (подключение устройства, попытка копирования файла на съемный накопитель, распечатка документа и пр.), клиентский модуль проверяет его на соответствие всем политикам по очереди (очередность устанавливается системой приоритетов) и применяет первую из тех, которой оно соответствует. То есть в Zlock нет привычной всем системы исключений. Если вам, к примеру, нужно запретить все USB-флешки, кроме одной определенной, нужно использовать две политики. Первая с низким приоритетом запрещает использование съемных накопителей. А вторая, с более высоким, разрешает применение конкретного экземпляра. Кроме созданных администратором, существует еще политика по умолчанию. Она определяет права доступа к тем устройствам, которые не описаны в других политиках.

Ну а теперь давайте разберем процедуру создания политики. Для ее запуска нужно выбрать в дереве консоли управления нужную рабочую станцию и установить к ней подключение. После этого необходимо выбрать в меню "Политика" пункт "Добавить". Открывшееся при этом окно состоит из пяти вкладок. Первая из них называется "Доступ". На ней задается наименование создаваемой политики, ее приоритет и права доступа к устройствам. Здесь доступны четыре варианта: полный доступ для всех пользователей, доступ к устройствам только на чтение для всех пользователей, запрет доступа к устройствам для всех пользователей и индивидуальная настройка прав доступа к устройствам для пользователей и групп. Назначения первых трех понятны из их названий. А вот последний вариант стоит отметить отдельно. С его помощью можно задать разные права для отдельных пользователей, что весьма удобно, поскольку часто за одним компьютером могут работать различные сотрудники. Для ввода прав доступа необходимо нажать на кнопку "Редактировать" и добавить в открывшемся окне необходимые учетные записи (локального компьютера или домена), определив для каждой из них полномочия.

После ввода основных параметров необходимо задать перечень устройств и групп, на которые будет распространяться действие политики. Для этого используется вкладка "Устройства". Для ввода оборудования в Zlock предусмотрено четыре способа.

· Типовые устройства. Данный вариант предполагает выбор всех устройств определенного типа, например, все съемные накопители, CD/DVD-приводы, жесткие диски и пр.

· USB-устройство с заданными характеристиками. Позволяет задавать USB-устройства по типу, производителю, названию продукта, серийному номеру устройства и пр.

· Принтеры. Используется для ввода определенных локальных или сетевых принтеров.

С помощью этих способов можно создать весьма точный и гибкий список устройств. Примечательно, что выбирать можно не только ту аппаратуру, которая подключена к ПК в данный момент, но и ту, которая когда-то на нем использовалась (весьма актуально для съемных накопителей). Кроме того, администратор может создать так называемый каталог устройств. Это файл, в котором перечислены все устройства, подключенные к компьютерам корпоративной сети. Он может создаваться как вручную, так и автоматически путем сканирования всех рабочих станций.

В принципе, после этого мы уже имеем вполне работоспособную политику. Однако в Zlock предусмотрен ряд дополнительных настроек, расширяющих функциональные возможности системы защиты. Так, например, если создается политика, которая должна действовать не постоянно, то необходимо задать расписание ее работы. Делается это на одноименной вкладке. На ней можно определить интервалы, во время которых действует политика. Администратор может ввести срок действия политики, время, дни недели или числа месяца, в которые она будет активна.

Если компьютер, для которого создается политика, может отключаться от корпоративной сети и/или подключаться к ней через Интернет, то можно определить для него особые параметры. Для этого необходимо перейти на вкладку "Правила применения". На ней перечислены три пункта возможного состояния ПК относительно корпоративного домена: домен доступен локально, домен доступен через VPN, домен недоступен. Для того, чтобы отключить действие политики для любого из них достаточно просто деактивировать соответствующий чекбокс. Например, если вы хотите, чтобы с компьютера, отключенного от корпоративной сети, невозможно было что-то распечатать, достаточно создать политику, запрещающую использование принтеров и в правилах применения активировать пункты "Домен недоступен" и "Домен доступен через VPN".

После создания одной или нескольких политик на одном из компьютеров, можно быстро распространить их и на другие ПК. Для этого в консоли управления требуется установить соединение со всеми нужными станциями и выбрать в меню "Сервис" пункт "Распространить конфигурацию". В открывшемся окне отметьте "галочками" нужные политики и компьютеры, активируйте чекбокс "Фоновое распространение политики" и выберите действие, которое должна выполнить программа при обнаружении политик с совпадающими именами (спрашивать, перезаписывать или не перезаписывать). После этого нажмите на кнопку "ОК" и дождитесь завершения процесса.

В будущем любую политику можно изменить. Для этого достаточно подключиться к компьютеру, на котором она была изначально создана, найти ее в "дереве" и дважды кликнуть по ней мышкой. При этом будет открыто уже знакомое по процедуре создания политики окно, в котором можно изменить те или иные параметры. Обратите внимание, что если политика, которую вы отредактировали, была в свое время распространена на другие компьютеры, то перед ее изменением предварительно нужно установить соединение со всеми этими ПК. В этом случае при сохранении изменений программа Zlock сама предложить синхронизировать устаревшие политики с новой. Точно так же выполняется и удаление политик.

Настройка журналирования и теневого копирования

В системе Zlock предусмотрена система журналирования. Благодаря ней администратор или другое ответственное за информационную безопасность лицо может просматривать и анализировать все отслеживаемые события. Для ее включения необходимо выбрать в меню "Сервис" пункт "Настройки" и перейти в открывшемся окне на вкладку "Журналирование". На ней перечислены все возможные события (запрет записи на устройство, изменение доступа к сети, изменение конфигурации, применение политик доступа и пр.), а также их состояние в плане ведения логов.

Для включения журналирования по одному или нескольким событиям необходимо нажать на "плюсик" и выбрать вариант ведения лога: запись в файл (системный Event Log или произвольный файл формата TXT или XML), в базу данных на SQL-сервере или сервере журналов, отправка письма по электронной почте.

После этого в открывшемся окне нужно настроить параметры лога (они зависят от выбранного варианта: имя файла, параметры доступа к базе данных и пр.), отметить нужные события и нажать на кнопку "ОК".

Отдельно настраивается журналирование файловых операций. Под ними подразумеваются такие действия, как создание, изменение и редактирование файлов, создание и удаление каталогов и пр. Понятно, что подобные логи имеет смысл вести только при использовании съемных накопителей. А поэтому данный вид журналирования привязывается к политикам доступа. Для его настройки необходимо в консоли управления выбрать в меню "Сервис" пункт "Файловые операции". В открывшемся окне в первую очередь нужно отметить политики, для которых будет осуществляться журналирование. Имеет смысл выбрать те из них, которые контролируют использование съемных накопителей: USB-устройств, CD/DVD-приводов и пр. После этого нужно ввести действия, которые будет выполнять система при обнаружении файловых операций. Для добавления каждого из них необходимо нажать на "плюсик" и выбрать нужный вариант. Три действия относятся к ведению логов - это запись информации о событии в файл, в базу данных или отправка сообщения по электронной почте. Последний же вариант заключается в запуске указанной программы или скрипта.

Далее можно переходить к настройке теневого копирования. Это весьма важная функция системы Zlock, которой не стоит пренебрегать. Она обеспечивает незаметное для пользователя дублирование копируемых или распечатываемых файлов в специальное хранилище. Теневое копирование необходимо тогда, когда использование принтеров или съемных накопителей сотрудникам нужно для выполнения своих профессиональных обязанностей. В таких случаях предотвратить утечку информации техническими средствами практически невозможно. Но теневое копирование позволит быстро среагировать на нее и пресечь будущие инциденты.

Для установки параметров теневого копирования необходимо в меню "Сервис" выбрать одноименный пункт. В первую очередь можно настроить локальное хранилище. Для этого необходимо указать папку, в которой будут сохраняться файлы, ввести доступный объем (в мегабайтах или процентах от свободного места на жестком диске), а также выбрать действие при переполнении (перезаписывать файлы в хранилище, запретить или разрешить копирование и печать).

При необходимости можно настроить теневое копирование в сетевое хранилище. Для этого нужно перейти на вкладку "Копирование на сервер" и активировать чекбокс "Передавать информацию о теневом копировании и файлы на сервер". Если передача должна осуществляться немедленно, то стоит выбрать пункт "Передавать файлы как можно раньше". Возможен и другой вариант - система будет копировать файлы с заданной периодичностью. После этого нужно выбрать сетевую папку, в которую и будут записываться файлы. Обратите внимание, что имеет смысл выбрать такой каталог, доступ к которому есть только у администратора. В противном случае сотрудник сможет зайти в него и удалить или хотя бы просмотреть сохраненные файлы. При выборе такой папки необходимо ввести логин и пароль пользователя, у которого есть полномочия на запись в нее информации.

Ну и в завершение настройки остается перейти на вкладку "Политики" и указать те политики, при действии которых теневое копирование будет работать.

Система временных разрешений

В принципе, процесс внедрения Zlock мы с вами, уважаемые читатели, уже разобрали. После его завершения система защиты от инсайдеров будет работать, помогая компании избежать утечки коммерческой и персональной информации. Однако в Zlock есть еще одна весьма интересная возможность, которая позволяет заметно облегчить жизнь администратору. Речь идет о системе выдачи временных разрешений на использование тех или иных устройств.

Почему хочется заострить внимание именно на этом моменте? Все очень просто. Практика показывает, что достаточно часто возникают ситуации, когда кому-то из сотрудников нужно использование обычно запрещенного для них устройства. Причем такая необходимость может возникнуть срочно. В результате возникает паника, срочно ищется администратор, который должен изменить политику доступа и, самое главное, не забыть потом вернуть ее обратно. Конечно же, это весьма неудобно. Гораздо лучше использовать систему выдачи временных разрешений.

Для ее применения сначала необходимо сгенерировать сертификат администратора. Для этого нужно в меню "Сервис" выбрать пункт "Сертификат…", а в открывшемся окне нажать на кнопку "Изменить сертификат". После этого в мастере необходимо выбрать переключатель "Создать новый сертификат" и ввести его имя. Далее остается только подключиться к удаленным компьютерам, выбрать в меню "Сервис" пункт "Настройки", перейти в открывшемся окне на вкладку "Общие" и нажать на кнопку "Установить".

В Zlock временные разрешения можно использовать двумя способами - с помощью электронной почты и по телефону. В первом случае создание запроса выполняется следующим образом. Пользователь должен кликнуть правой кнопкой мыши на значке Zlock в системном трее и выбрать в выпадающем меню пункт "Создать запрос". В открывшемся окне ему необходимо выбрать нужное устройство и права доступа (только для чтения или полный доступ), ввести адрес администратора и, при необходимости, краткий комментарий. При этом в почтовом клиенте, установленном в системе по умолчанию, будет сгенерировано письмо с прикрепленным к нему файлом-запросом. Получив его, администратор должен дважды кликнуть по нему мышкой. При этом будет открыто окно с информацией о запросе. Если администратор согласен его обработать, то ему необходимо нажать на кнопку "Далее". При этом будет открыто окно создания новой политики, в котором уже введено требуемое устройство. Администратору остается только установить расписание работы этой политики. Она может быть как постоянной, так и одноразовой. Во втором случае политика будет действовать только до завершения пользователем сессии Windows или до извлечения устройства (зависит от выбора администратора). Эта политика может быть передана на компьютер сотрудника обычным способом или же с помощью специального файла по электронной почте (он будет защищен с помощью сертификата администратора). При его получении пользователю необходимо просто запустить его, после чего он получит доступ к нужному устройству.

Система выдачи разрешений по телефону работает схожим образом. Сначала пользователь должен создать запрос. Эта процедура практически идентична рассмотренной нами выше. Только на последнем этапе формируется не электронное письмо, а специальный код, состоящий из пяти блоков цифр и букв. Сотрудник должен позвонить администратору и продиктовать ему этот набор символов. От администратора требуется ввести этот код в специальное окно (оно вызывается с помощью пункта "Обработать запрос" меню "Политика"). При этом на экране появится подробная информация о запросе. Далее администратор может создать политику уже знакомым нам образом. Единственное отличие - на последнем этапе система сформирует еще один код. Его администратор дожжен продиктовать сотруднику, который, введя его в специальное поле, может активировать доступ к устройству.

Подводим итоги

Итак, как мы видим, процедура внедрения в эксплуатацию системы защиты от инсайдеров, в принципе, не сложна. Для ее выполнения не нужно обладать какими-то особыми умениями. Справиться с ней может любой системный администратор, обладающий базовыми знаниями сетевых технологий. Впрочем, стоит отметить, что эффективность работы защиты целиком и полностью зависит от того, насколько грамотно и полно составлены политики доступа. Именно к этому моменту стоит подходить с максимальной серьезностью и выполнять эту работу должен ответственный сотрудник.

Zlock: контролируйте доступ к USB-устройствам

Тестируем Zlock

Главными предполагаемыми преимуществами системы, наряду с основными функциональными характеристиками, должны быть простота внедрения и интуитивная понятность действий по ее настройке и конфигурированию.

Рисунок 1. Политика доступа по умолчанию

После необходимо продумать политики доступа к самой службе Zlock, которая также распространится при установке на клиентские места. Отредактируйте политику доступа к настройкам клиентской части программы, разрешив или запретив пользователям видеть значок и получать предупреждения об изменении политики доступа. С одной стороны - данные предупреждения являются удобными, так как, отправив администратору заявку на получение доступа, пользователь будет оповещен, если измененная политика будет применена к его рабочей станции. С другой стороны - часто системные администраторы предпочитают не предоставлять пользователям лишние визуальные подтверждения работающих на рабочей станции защитных служб.

Затем созданная политика (в данном случае она пока остается локальной для консольной рабочей станции) сохраняется в виде файла с именем default. zcfg в папку с дистрибутивом клиентской части.

Все. На этом глобальная подготовка системы к массовой установке закончена. В продукте импонирует простота создания политик, связанная с применением стандартного принципа создания прав пользователей типа ACL.

Для установки на все компьютеры пользователям было отправлено pop-up-сообщение с просьбой включить все рабочие станции сети, находящиеся рядом, но не используемые в данный момент. Выбрав из списка компьютеров для подключения все рабочие станции сети (вернее, выбрав все и затем исключив серверы), я запустил процесс подключения для дальнейшей установки клиентской части. Подключение к такому количеству компьютеров (150), конечно, заняло относительно продолжительное время, так как осуществляется последовательно, а если компьютер выключен - то происходит ожидание тайм-аута по подключению. Однако процедуру придется выполнить только при первоначальной установке, дальше политики будут контролироваться на основе персональных потребностей пользователей. При попытке "разом" установить клиентскую часть на все 150 компьютеров локальной сети я столкнулся с незначительными проблемами на нескольких рабочих станциях, однако на большинство компьютеров система установилась автоматически. Проблема в установке, собственно была одна - несовместимость Zlock с устаревшими версиями драйвера защиты CD-дисков - StarForce. Для корректного взаимодействия необходимо обновить драйвер StarForce, скачав его с сайта производителя. Это было также сделано удаленно, при помощи службы удаленной установки. Объяснение причины этой несовместимости, на мой взгляд, имеет право на жизнь - ведь Zlock взаимодействует с подсистемой ввода-вывода на более низком уровне, нежели прикладные функции ОС, - так же, как защита от копирования CD.

После выбора рабочих станций вам предложат указать, откуда необходимо запускать дистрибутив установщика. Именно эта функция и дает возможность таким образом устанавливать и другие программы, не сходя с рабочего места. Будьте внимательны при выборе варианта установки - "С перезагрузкой" или "Требуется перезагрузка". В случае если вы выберете "С перезагрузкой" - после завершения установки клиентские рабочие станции перезагрузятся автоматически, не спрашивая подтверждения пользователя.

На этом первоначальная установка закончена, и после перезагрузки клиентская часть Zlock начнет исполнять предписанную политику безопасности. При этом в трее появляется значок службы Zlock, предоставляющий пользователям возможность создавать запросы на предоставление доступа, а также самостоятельно редактировать политики, если, конечно, это было им разрешено созданной нами политикой по умолчанию.

Стремясь к полной конфиденциальности…

После этого, собственно говоря, и начинается тонкая настройка системы Zlock. Если в вашей компании сотрудникам часто необходимо что-то сохранять на съемных носителях, а политику безопасности хотелось бы поддерживать на самом строгом уровне, то скоординируйте свой рабочий график так, чтобы иметь возможность в следующую за установкой неделю как можно чаще присутствовать на рабочем месте. Для поддержания максимальной строгости политики доступа рекомендуется создавать правила для конкретных съемных устройств, так как Zlock позволяет предоставлять доступ к устройствам даже на основе его полных характеристик, таких, как марка, модель, серийный номер и т.п. Сложнее обстоит дело в IT-фирмах, так как сотрудникам постоянно приходится записывать всевозможную информацию на диски CD/DVD-R/RW. В данном случае можно порекомендовать использовать выделенные рабочие станции с записывающими приводами, на которых системными политиками безопасности будут созданы правила, не позволяющие получить с этих компьютеров доступ в сеть. Однако такие тонкости выходят за рамки статьи, посвященной Zlock.

Как это работает на практике?

Теперь посмотрим, как это все выглядит в работе. Напоминаю, что созданная мной политика доступа позволяет пользователям производить чтение со всех съемных устройств и запрещает запись на них. Сотрудник отдела обслуживания приходит в офис для того, чтобы сдать отчеты и записать задания на диск. При подключении съемного устройства система ограничивает доступ и выдает соответствующее предупреждение (см. рис.2).

Рисунок 2. Предупреждение об ограничении доступа

Сотрудник считывает с него принесенную информацию, после чего безуспешно пытается записать полученные от руководителя задания. При необходимости получить доступ он либо связывается с администратором по телефону, либо формирует автоматический запрос при помощи Zlock Tray Applet с указанием устройства, к которому он хотел бы получить доступ, называет свою учетную запись и мотивирует необходимость такого доступа.

Администратор, получив такой запрос, принимает решение о предоставлении/не предоставлении такого доступа и при положительном решении изменяет политику для данной рабочей станции. При этом созданный запрос содержит всю информацию об устройстве, включая производителя, модель, серийный номер и т.д., а система Zlock позволяет создавать любые политики на основании этих данных. Таким образом мы получаем возможность предоставить право записи конкретному пользователю на указанное устройство, при необходимости ведя журнал всех файловых операций (см. рис. 3).

Рисунок 3. Создание политики на основании запроса пользователя

Таким образом процесс создания дополнительных разрешающих политик облегчен для администратора до предела и сводится к принципу Check&Click, что, несомненно, радует.

Проблемы

Неудается открыть порты в файрволе для удаленного администрирования Zlock?

Для удаленного администрирования Zlock в межсетевом экране достаточно открыть один порт. По умолчанию это порт 1246, но он может быть изменен, если этот номер по каким-либо причинам не подходит. Этим, кстати, наш продукт выгодно отличается от некоторых аналогов, которые используют для администрирования службу удаленного вызова процедур (Remote Procedure Calls - RPC), которая по умолчанию требует открытия множества портов и довольно уязвима к внешним атакам. Как известно, большинство современных вирусов использовали как раз уязвимости в RPC для внедрения в компьютер и получения в нем администраторских привилегий.

2) Проблема

У нас возникла следующая ситуация. В одном отделе на одном компьютере работают два сотрудника. У каждого есть флешка. Стоит задача сделать так что бы флешка первого сотрудника читалась, а флешка второго нет. Главная проблема в том что у этих флешек одинаковые номера (VID_058F&PID_6387), Флешки фирмы Transcend 256Mb и 1Gb. Подскажите пожалуйста как поступить в данной ситуации? Большое спасибо.

Номера, о которых Вы говорите, - это идентификаторы продукта (Product ID) и производителя (Vendor ID). Для разграничения доступа устройств с одинаковыми идентификаторами продукта и производителя в политиках Zlock необходимо указать их серийный номер. Стоит заметить, что не все производители USB-накопителей присваивают своим продуктам уникальные серийные номера, обычно отсутствием серийных номеров грешат noname-производители.

II. Обзор SecurITZgate

В данном обзоре мы начинаем подробный рассказ о SecurIT Zgate, корпоративном решении, предназначенном для анализа интернет-трафика на уровне шлюза с целью обнаружения и блокирования попыток утечки конфиденциальных данных или иных несанкционированных действий сотрудников.

Введение

Согласно концепции комплексной защиты от внутренних угроз, продвигаемой компаний SecurIT, шлюзовой продукт SecurIT Zgate важной частью IPC-системы. Концепция IPC включает в себя DLP (Data Loss Prevention) и решения для защиты данных при хранении. Впервые совмещение различных на первый взгляд технологий было предложено аналитиком IDC Брайаном Бюрком в отчете Information Protection and Control Survey: Data Loss Prevention and Encryption Trends.

В системах IPC контролируется стандартный для DLP-систем список каналов: электронная почта, Web-ресурсы (Web-почта, социальные сети, блоги), ICQ, USB-устройства и принтеры. В IPC к этим возможностям добавляется шифрование данных на серверах, магнитных лентах и в конечных точках сети - на ПК, ноутбуках и мобильных накопителях. Кроме перечня контролируемых каналов и шифруемых носителей информации, IPC существенно различаются набором методов детектирования конфиденциальных данных.

Таким образом, система SecurIT Zgate позволяющая предотвращать утечки конфиденциальной информации по сетевым каналам, является важной, если не сказать ключевой, частью единой IPC системы. SecurIT Zgate анализирует все данные, передаваемые сотрудниками за пределы информационной сети организации. В SecurIT Zgate используются современные технологии автоматического детектирования, которые безошибочно определяют уровень конфиденциальности передаваемой информации с учетом особенностей бизнеса и требований различных отраслевых стандартов.

1. Системные требования

Минимальные системные требования для решения SecurIT Zgate представлены в таблице ниже.

2. Основные возможности SecurIT Zgate:

Фильтрация входящего, исходящего и внутреннего трафика.

Контентный анализ передаваемых сообщений и файлов с помощью любой комбинации методов автоматической категоризации.

Совместимость с любой почтовой системой (MTA), работающей по протоколу SMTP: Microsoft Exchange Server, IBM Lotus Domino, Kerio MailServer, Communigate Pro, Sendmail, Postfix и др.

Работа в пассивном режиме мониторинга со снятием копии передаваемых данных или в активном режиме блокирования инцидентов в режиме реально времени.

Гибкие политики проверки, блокировки и архивирования данных с возможностью настройки до 30 параметров.

Применение политик в зависимости от времени передачи, направления трафика и местоположения пользователей.

Удобные инструменты для управления словарями, описывающими различные категории документов.

Возможность ручной проверки подозрительных сообщений и файлов.